HEINEN ICS

Individuelle Computersicherheit

Entwicklung und Fertigung maßgeschneiderter hardwarebasierter IT-Sicherheitssysteme – für einen effektiven Hardwareschutz gegen digitale Wirtschaftsspionage, Sabotage oder Datendiebstahl.

Entwicklung und Fertigung maßgeschneiderter hardwarebasierter IT-Sicherheitssysteme

Über HEINEN ICS

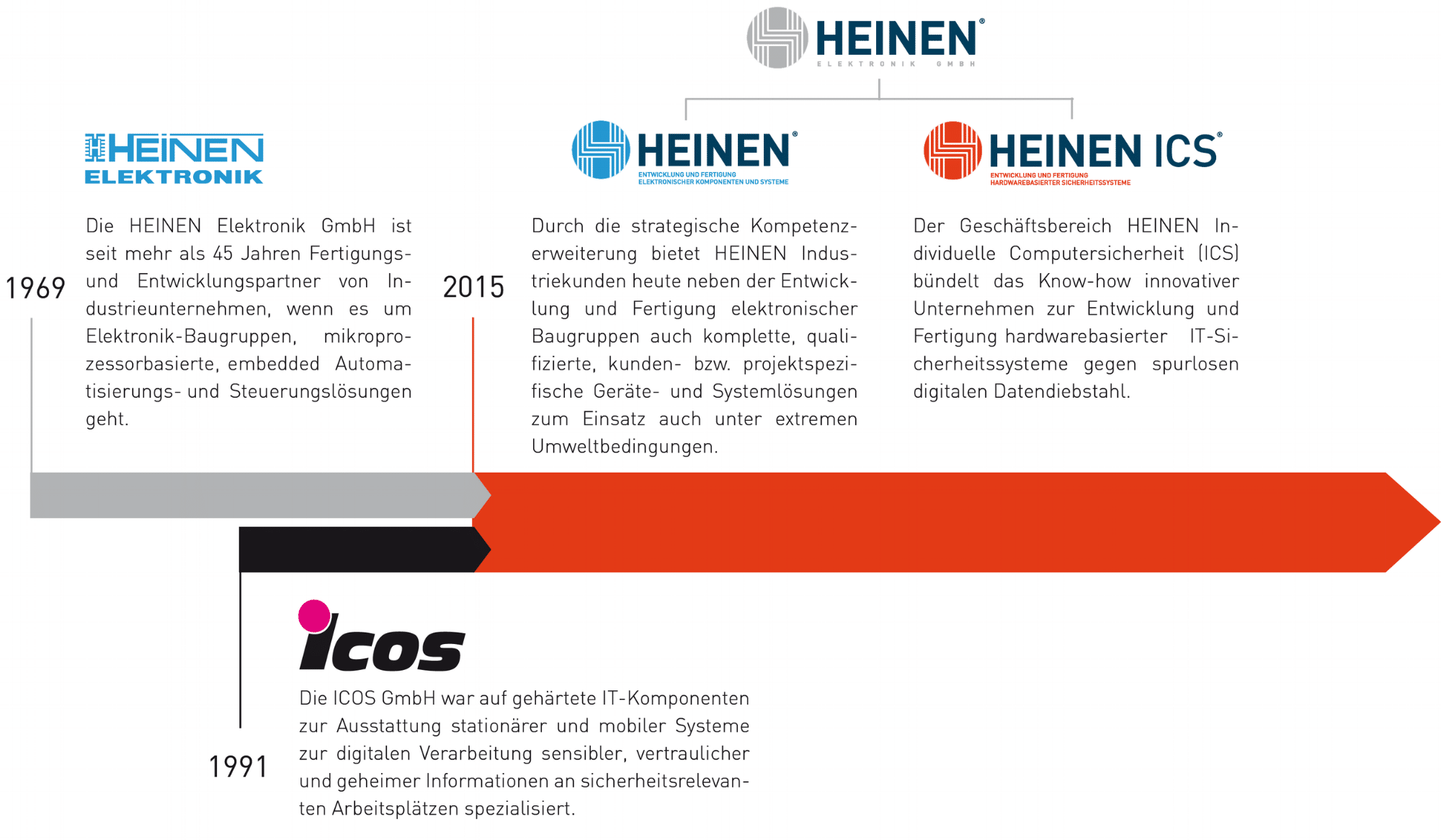

Durch die Geschäftsübernahme des Systemhauses ICOS im Jahr 2015 entstand HEINEN ICS, ein Zweig der HEINEN Elektronik. Der Geschäftsbereich für individuelle Computersicherheit entwickelt hardwarebasierte Sicherheitssysteme für professionelle IT-Anwender in Unternehmen, Behörden und staatlichen Einrichtungen. Ziel unserer Entwicklungsingenieure ist ein sicherer und gleichzeitig nutzerfreundlicher IT-Arbeitsplatz.

Dafür entwickeln und fertigen wir spezielle IT-Lösungen, welche einen effektiven Hardwareschutz gegen digitale Wirtschaftsspionage, Sabotage oder Datendiebstahl ermöglichen.

Gefahrenaufklärung: Wie ungeschützte IT-Hardware zum Sicherheitsrisiko wird

Whitepaper:

Haftungsrisiken & gesetzliche Pflichten bei mangelnder Hardwaresicherheit

Unternehmen sind verpflichtet, die gesetzlich geltenden IT-Sicherheitsstandards zu erfüllen. Setzt die Geschäftsleitung die vorgeschriebenen Maßnahmen zur Cybersicherheit nicht um und entsteht hierdurch ein Unternehmensschaden, besteht u.U. sogar eine zivilrechtliche Haftung der Geschäftsführung gegenüber dem Unternehmen.

Da mangelhaft gesicherte IT-Hardware ein erhebliches Sicherheitsrisiko darstellt, ist ein ausreichender Hardwareschutz dringend zu empfehlen.

In unserem ausführlichen Haftungs-Whitepaper erhalten Sie weitere Infos rund um die gesetzlichen Pflichten und Haftungsrisiken bei ungesicherter IT-Hardware.

Unsere Lösungen für einen sicheren Arbeitsplatz

Jetzt Kontakt aufnehmen

Haben Sie Fragen zu unseren gehärteten Systemen oder Interesse an individueller IT-Hardwaresicherheit?

Dann nehmen Sie gerne Kontakt mit uns auf!

- +49 2129 5620

- info@heinen-ics.de